Con el recientemente creado “Intelligence, Information, Cyber, Electronic Warfare and Space” (I2CEWS) se desarrolla un ejercicio que incluye la experimentación con el objeto de integrar…

Ver más Operaciones multidominio: guerra electrónica, ciberguerra y toma de decisionesCategoría: Informática

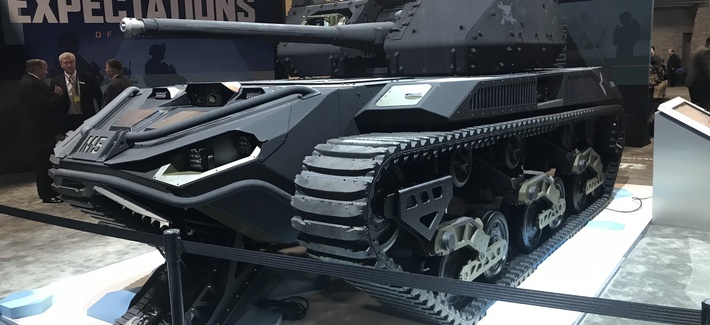

China exporta sistemas autónomos letales

El Secretario de Defensa de EUA ha expresado su preocupación acerca de que China está exportando sistemas autónomos con capacidad letal, hacia países de Medio…

Ver más China exporta sistemas autónomos letalesEl US Army avanza en la investigación de robótica

“Hace diez años, en 2009, el Laboratorio de Investigación del Ejército emitió un anuncio del programa con el objetivo de reunir a instituciones industriales, gubernamentales…

Ver más El US Army avanza en la investigación de robóticaEn busca de nuevas naves de superficie y submarinas no tripuladas

La Marina EEUU está buscando reforzar su flota de sistemas de superficie y submarina no tripulados con una gran cantidad de nuevas plataformas. La…

Ver más En busca de nuevas naves de superficie y submarinas no tripuladasLa luz en lugar de la radiofrecuencia para conectar computadoras en centros de comando

El Cuerpo de Infantería de Marina de Estados Unidos ensaya un nuevo método de conectividad para redes de computadoras en un puesto de comando. En…

Ver más La luz en lugar de la radiofrecuencia para conectar computadoras en centros de comandoLos sistemas autónomos en el campo de combate y el desafío de la conectividad

Las empresas que desarrollan tecnología en el área de robótica e IA, ofrecen a las FFAA cada vez más sistemas autónomos para ser empleados en…

Ver más Los sistemas autónomos en el campo de combate y el desafío de la conectividadEl Comando de Ciber Defensa de Estados Unidos busca trabajar estrechamente con el sector energético

El Comando de Ciber Defensa se compromete para evitar que los adversarios en el ciberespacio puedan ocasionar fallas catastróficas en las plantas y redes de…

Ver más El Comando de Ciber Defensa de Estados Unidos busca trabajar estrechamente con el sector energéticoArquitectura para integrar sensores en sistemas C4ISR

Sensor Open Systems Architecture (SOSA) se presenta como una nueva arquitectura de sistemas abiertos para el desarrollo de sistemas C4ISR que facilita la interacción y…

Ver más Arquitectura para integrar sensores en sistemas C4ISRMás tecnología para incrementar la letalidad del soldado

El presente trabajo muestra como el equipamiento del combatiente individual, ha ido evolucionando de un soldado con poca tecnología, a un guerrero altamente tecnificado. Por…

Ver más Más tecnología para incrementar la letalidad del soldadoEl Ejército de Estados Unidos abre un nuevo centro de entrenamiento para Guerra electrónica y Cibernética

El US Army Program Manager for Simulation, Training and Instrumentation (PEO STRI), ante el creciente temor sobre las consecuencias de la guerra cibernética y la…

Ver más El Ejército de Estados Unidos abre un nuevo centro de entrenamiento para Guerra electrónica y Cibernética